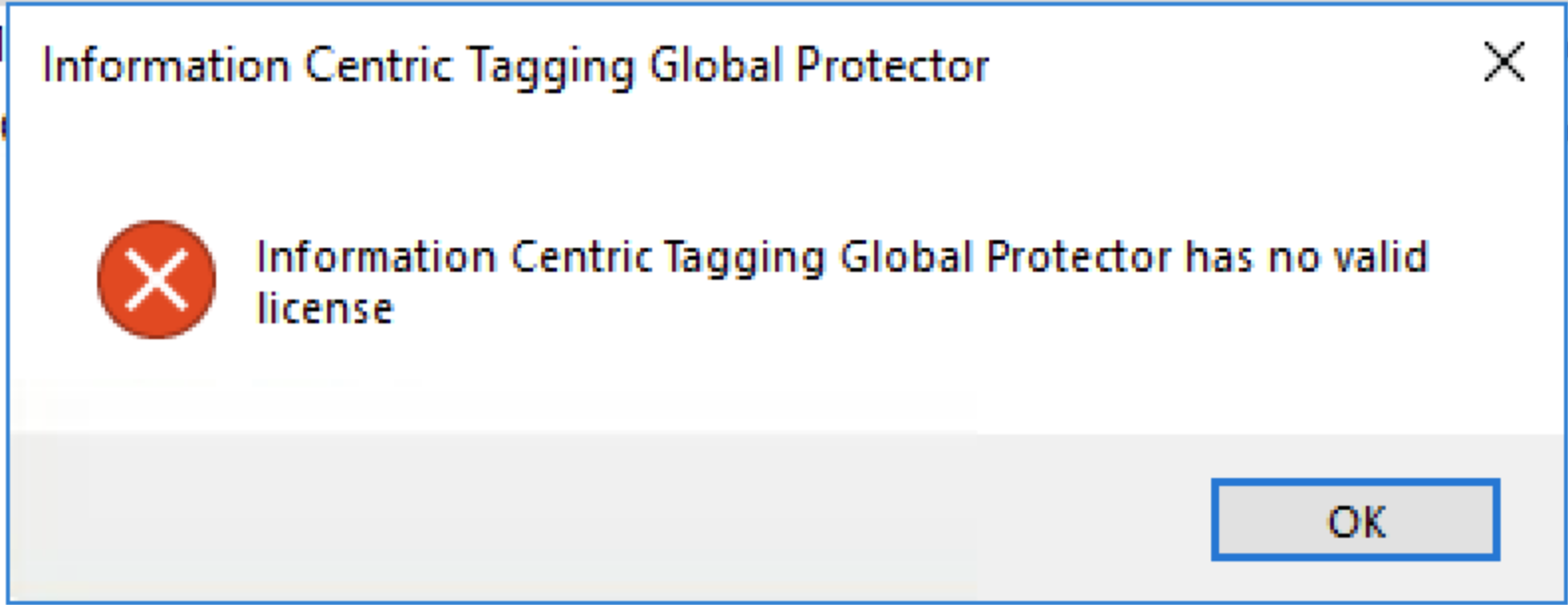

Crambus’un aralarında Türkiye’nin de bulunduğu Suudi Arabistan, İsrail, Birleşik Arap Emirlikleri, Irak, Ürdün, Lübnan, Kuveyt, Katar, Arnavutluk gibi ülkelerde operasyonlar gerçekleştirdiği biliniyor. İran bağlantılı saldırganlar,…

Cyber Security Solutions Specialist