Threat Hunting – Tehdit avı günümüzün oldukça popüler konularından biri. Her alanda olduğu gibi bu konuda oldukça uzmanlık istiyor. Öncelikle neyi aradığınızı bilmeniz gerekiyor, nerelere bakmanız gerektiğini bilmeniz gerekiyor veya hangi davranışların anormal olduğunu bilmeniz (kurumunuzun çalışma kültürüne hakim olarak) bu davranışları tarıyor olmanız gerekiyor. Çok daha fazla başlık vardır muhakkak fakat konunun uzmanı olmadığım için çok detaya girip yanlış yönlendirmeler yapmadan kendi konuma döneyim.

Symantec EDR ile belirli başlı, en çok ihtiyaç duyulacak “arama/tarama” terimlerini sizlere fikir oluşturabilmesi için paylaşmak istedim.

Şüpheli Davranış Arama

type_id:8001 AND operation:1 AND process.cmd_line:[REGEX]

Bu search operasyonunda REGEX(PERL) ile çalışmış herhangi bir komutu arayabilirsiniz. Detaylı Syntax için https://www.elastic.co/guide/en/elasticsearch/reference/current/query-dsl-regexp-query.html#regexp-syntax

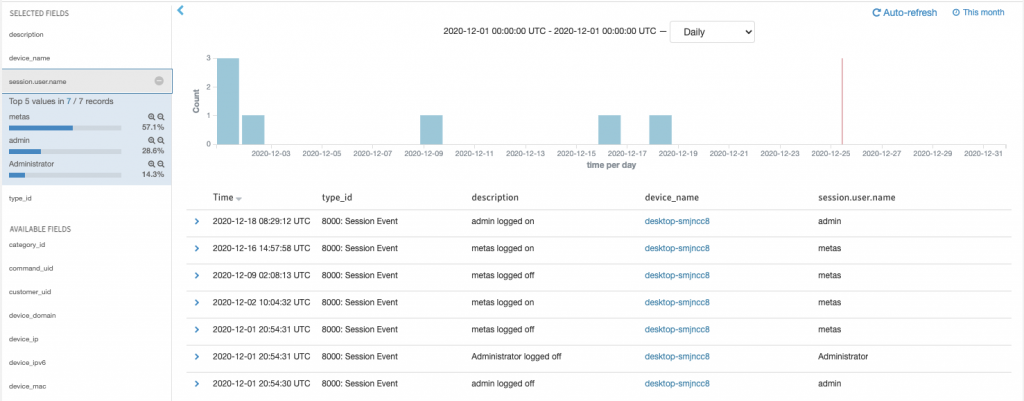

Anormal Login Aktiviteleri

type_id:8000 AND device_name: [desktop-smjncc8]

Bu sorguyu sistemlerinizde bir güvenlik ihlali olduğunda, kimlik bilgileri/parola çalınması gibi senaryolarda kullanbilirsiniz. Saldırganlar tarafından ele geçirildiğini düşündüğünüz clientlar üzerinde login olan kullanıcı hesaplarını, login sıklığını, ele geçirilmiş olduğunu düşünüğünüz kullanıcı hesabının hangi clientlarda ne aktiviteler gerçekleştirdiğini tespiti edebilirsiniz.

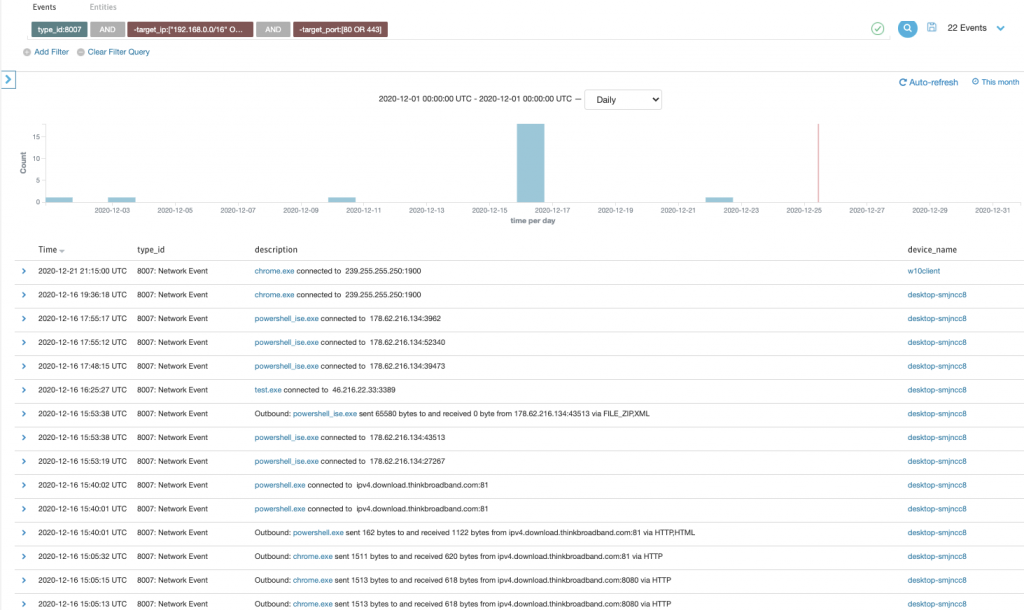

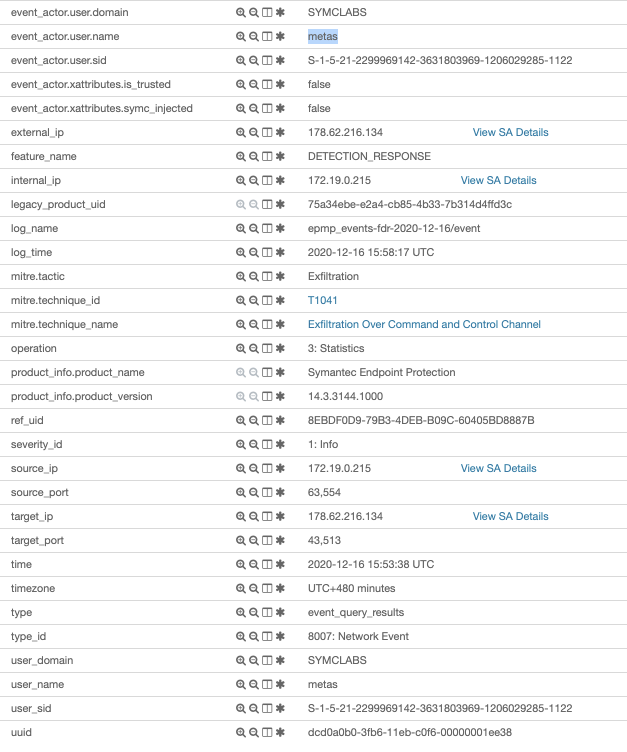

Anormal Dış Yöne Trafik Aktivitleri

type_id:8007 AND -target_ip:["192.168.0.0/16" OR "10.0.0.0/8" OR "172.16.0.0/12" OR "127.0.0.0/8"] AND -target_port:[80 OR 443]

Private IP ve 80/443 portları dışında client ve sunucularınızın yaptığı trafikleri tespit etmenizi ve incelemenizi sağlar. Eğer bu sorguda exclude etmek /harici tutmak istediğiniz external/dış ip’ler varsa “-external_ip:” ile belirtebilirsiniz.

Elinizde CTI’lardan veya çeşitli farklı kollardan gelmiş IP adresleri var ve bu IP adresleriyle bir bağlantı kurulmuş mu kontrol etmek istiyorsunuz.

type_id:8007 AND target_ip:["139.59.208.246" OR "130.255.73.90" OR "31.3.135.232"]

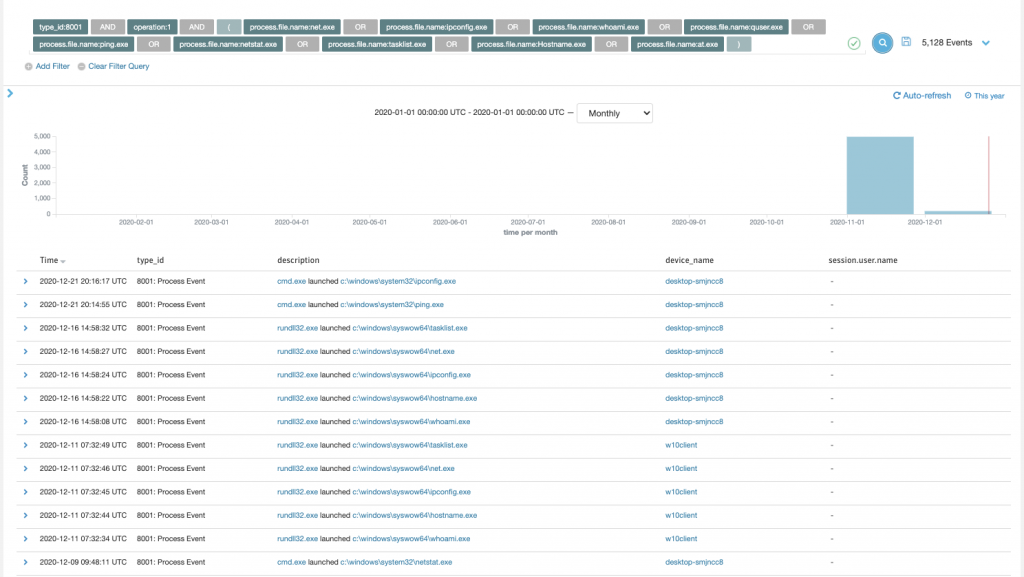

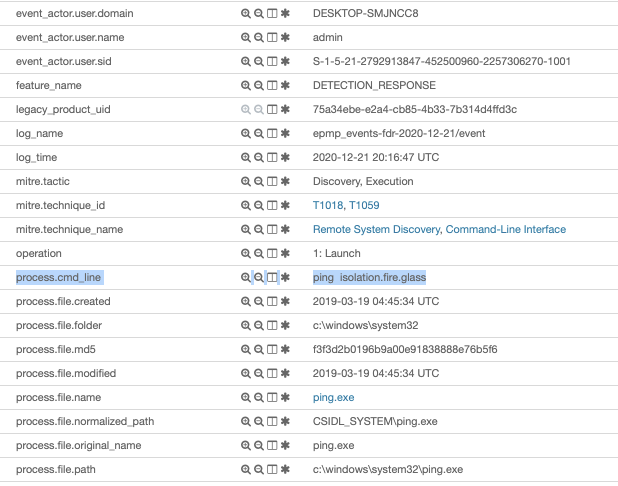

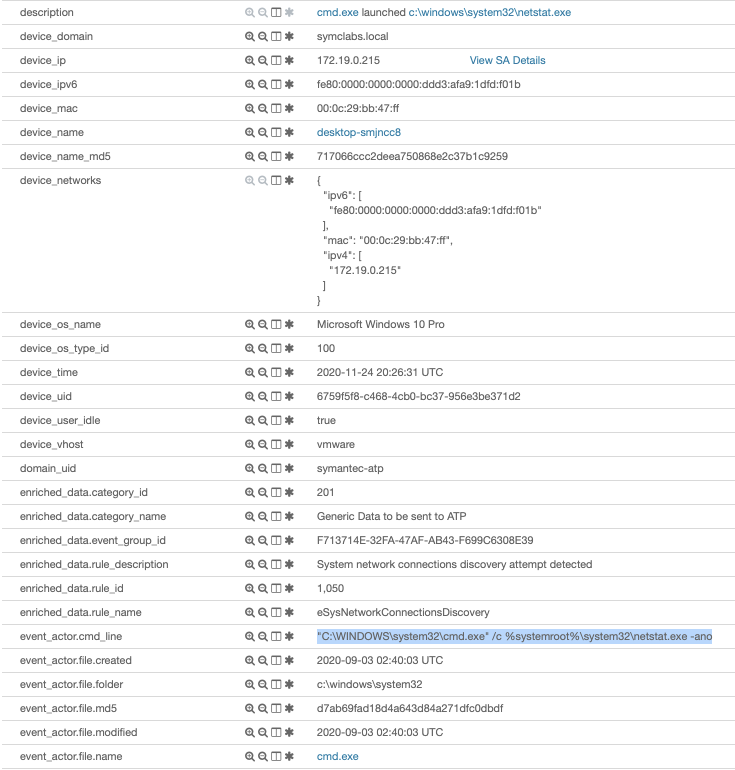

Şüpheli Process Taramaları

type_id:8001 AND operation:1 AND (process.file.name:net.exe OR process.file.name:ipconfig.exe OR process.file.name:whoami.exe OR process.file.name:quser.exe OR process.file.name:ping.exe OR process.file.name:netstat.exe OR process.file.name:tasklist.exe OR process.file.name:Hostname.exe OR process.file.name:at.exe)

Net.exe ile User/group listeleme yapmış mı?

(type_id:8001 AND operation:1 AND process.file.name:net.exe AND (process.cmd_line:/.*user.*/ OR process.cmd_line:/.*group.*/) AND -process.cmd_line:/.*user:.*/

Powershell Hareketlerinin İzlenmesi

Powershell ile Download hareketleri

event_actor.file.name:powershell.exe AND (type_id:8007 OR (type_id:8003 AND operation:1))

PowerShell ile bir zararlı indirilmiş olabilir mi? Burada Firefox ile indirilen dosyaları bulmak isterseniz powershell yerine Firefox.exe de kullanabilirsiniz veya OR ile bağayarak başka uygulamalar da ekleyebilirsiniz.

Powershell Obfuscation Hareketleri

PowerShell’in bir diğer yaygın kullanımı Obfuscated/Encoded komut çalıştırılması. Powershell komutları direk olarak bellek üzerinden indirip çalıştırabildiğinden dolayı enfekte hareketleri tespiti oldukça zorlaşıyor. Bu sebeple saldırganlar cmd yerine buraya yönelebiliyorlar. Peki benim başıma böyle bir olay geldi mi?

process.file.name:powershell.exe AND operation:1 AND (obfuscated.cmd_uses_concat_obfuscation:true OR obfuscated.cmd_uses_reorder_obfuscation:true OR obfuscated.cmd_uses_tick_obfuscation:true)

Powershell Encoding Hareketleri

process.file.name=powershell.exe AND operation:1 AND (process.cmd_line:"*-enc*" OR process.cmd_line:"*encoded*")

Wscript Cscript Mshta – Dosyasız / Fileless Ataklar

Wscript ile kötü amaçlı komut dosyalarını çalıştırmak mümkün, Office dökümanlarından çalıştırılan bu atak tiplerini oldukça sık görüyoruz. Bu Sorgu ile download, temp, data, internet geçmişi gibi alanlardan çalışan VBS/Javascript leri görebiliriz ki bu alanlar bu scriptlerin olmasını beklemediğimiz alanlar.

process.file.name:[cscript.exe OR wscript.exe] AND process.cmd_line:[vbs OR js]

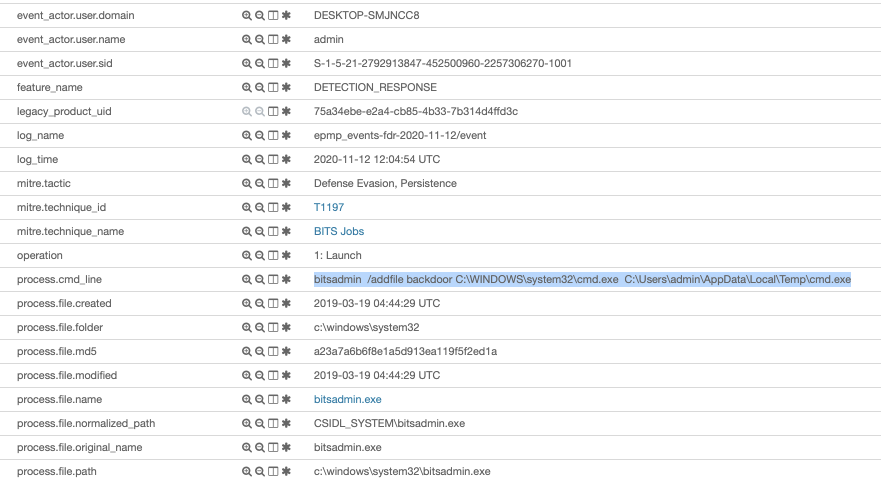

BITS Transfer Operasyonları

Windows Background Intelligent Transfer Service(BITS) zararlıların bilgisayarlar arasında transferi için kullanılabiliyor. Yatay yayılım için tercih edilen servislerden

process.file.name:bitsadmin.exe AND (process.cmd_line:"/transfer" OR process.cmd_line="Addfile")

Bunun Burada Ne işi var??

Bizler legal Processlerin Program Files, Program Files (x86) ve bunların alt dizinleri gibi belirli konumlardan çalışmasını bekleriz.

Kendini belleğe enjekte eden kötü amaçlı yazılımlar, bazen dosyasını alışılmadık bir konuma yerleştirebiliyorlar.

ProgramFiles gibi konumlar dışında çalıştırılan işlemler potansiyel olarak kötü niyetli olarak değerlendirilmesi gerekiyor ve incelenmesi gerektiğini düşünüyorum.

MITRE’de bu tür hareketleri Masquerading olarak sınıflandırmakta. T1036

process.file.name:/.exe/ AND -process.file.folder:/.windows./ AND -process.file.folder:/.program.*/ AND operation:1

Recycle/Geri Dönüşüm Kutusundan process mi çalıştırılır? – Belki bir işi vardır

type_id:8001 AND operation:1 AND process.file.path:"recycle.bin"

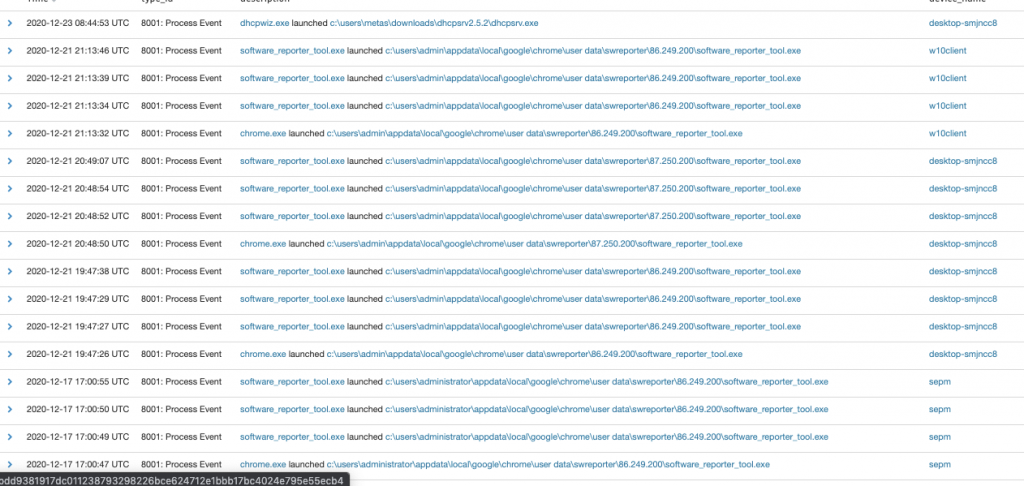

Browser / Internet Tarayıcı Pathlerinden Çalışanlar? Siz ne ayaksınız?

type_id:8001 AND operation:1 AND process.file.path:["Temporary Internet Files" OR "AppData\Local\Mozilla\Firefox\Profiles" OR "AppData\Local\Google\Chrome" OR "Downloads"]

User Profile path’lerinden çalışanlar, sizleri unutmadık

type_id:8001 AND operation:1 AND process.file.normalized_path:CSIDL_PROFILE

Service Binaries – System32 altında çalışmayanlar burda mı?

Servis Binaries System32 altında çalışması gerektiğini biliyoruz. Peki farklı alanlarda çalışanlar nerede ? Common Attack Vector’lerden biri de bu sonuçta

Youtube – Veli Toplantısı Ses Kaydı +18

(type_id:8001 AND operation:1) AND event_actor.file.name:services.exe AND -process.file.normalized_path:CSIDL_SYSTEM

Milyon tane SVCHOST.exe var, bunlar ne?

Parent Process’i services.exe olmayan SVCHOST’lar

type_id:8001 AND operation:1 AND process.file.name:svchost.exe AND -event_actor.file.name:services.exe

LocalSystem altında Webserver/database mi olur? Olur mu olur?

process.file.name:[w3wp.exe OR sqlservr.exe OR httpd.exe OR nginx.exe] AND (type_id:8001 AND operation:1) AND process.user.name:SYSTEM

Aaağğbbi bizde RDP Kapalı

type_id:8007 AND (source_port:3389 OR target_port:3389) AND device_name:

enriched_data.rule_name:eRemoteDesktopProtocol AND device_name:

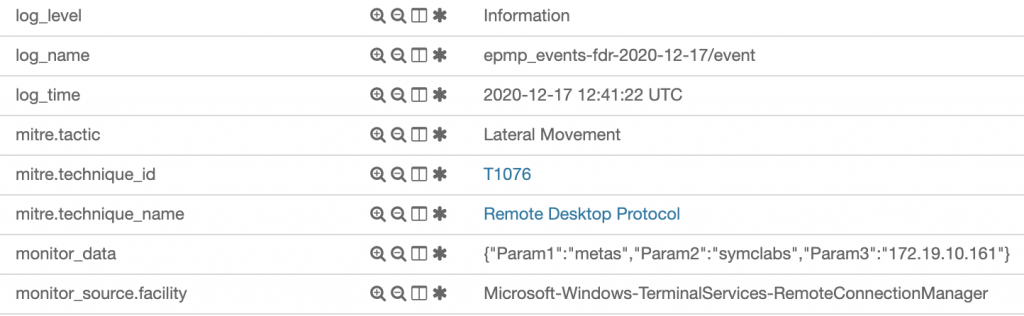

MITRE TTP’lerinden Arama Yapılmıyor mu?

mitre.technique_id:T1076

veya

mitre.technique_name:"Remote Desktop Protocol"

Hoca Ben Registry Değişiklikleri aramak istiyorum

Yeni ekleme;

enriched_data.category_name:"Load Point Modification" AND operation:1

Modify:

enriched_data.category_name:"Load Point Modification" AND operation:2

Silme

enriched_data.category_name:"Load Point Modification" AND operation:3

Senaryo

Bizim Mail Gateway’den bir mail kaçmış, ekinde word/excel/pdf var, bunun bir zararlı olduğunu düşünüyoruz, kullancılara ulaşmış, SMSE’den tetikleyip maili geri çektik ama biz çekene kadar ekleri indiren, açan, okuyan oldu mu bi baksan ?

type_id:8001 AND operation:1 AND event_actor.cmd_line:"content.outlook" AND event_actor.file.name:[winword.exe OR powerpnt.exe OR excel.exe]

Outlook üzerinden Word,Excel,Powerpoint açanları getirir. Elinde dosyanın ismi, hash’i varsa daha hedefli arayabilirsin. Yoksa bu search ile bulup yanından artı işaretine tıklar otomatik search’ü daraltabilirsin.

Word dosyası Chrome’dan falan trafik yaratır mı?

event_actor.file.name:winword.exe AND process.file.name:chrome.exe

Driver Manipülasyonları?????

enriched_data.rule_name:[eModifyExistingService OR eNewService]

Endpoint Search: nonSystem32 aktiviteler

reg_value.path:"HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\*\\Parameter AND reg_value.name:ServiceDll”

ardından

-reg_value.data:”*SYSTEM32*”