@nao_sec ‘in dikkatini çeken bir Word submission’ı ile ortalık biraz karıştı.

ms-msdt’nin nasıl sömürüldüğü, macro enable etmeden nasıl powershell çağırabildiğini bir çok kaynaktan okumuşsunuzdur.

Interesting maldoc was submitted from Belarus. It uses Word's external link to load the HTML and then uses the "ms-msdt" scheme to execute PowerShell code.https://t.co/hTdAfHOUx3 pic.twitter.com/rVSb02ZTwt

— nao_sec (@nao_sec) May 27, 2022

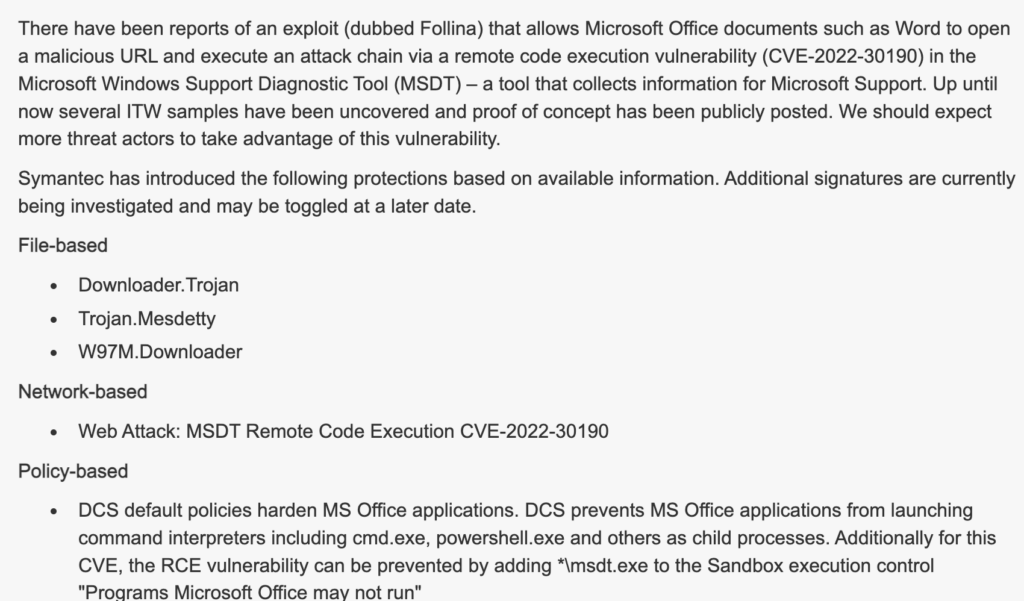

Güvenlik üreticileri tabi hızlıca virus imzaları, patternler, IPS imzaları yayınlamaya başladı. Symantec’in yapmış olduğu duyuraya buradan ulaşabilirsiniz.

Peki ya bu imzalar çıkmadan önce etkilendiysen?

Eğer işletim sisteminiz XP değilse bu zafiyetten etkilenmiş olma olasığınız yüksek.

Peki bu zafiyetin sistemlerinizde sömürüldüğü EDR çözümlerinizle hızlıca kontrol edebilirsiniz. En azından Symantec EDR için bu 3 saniye 🙂

Follina PoC

https://github.com/JohnHammond/msdt-follina

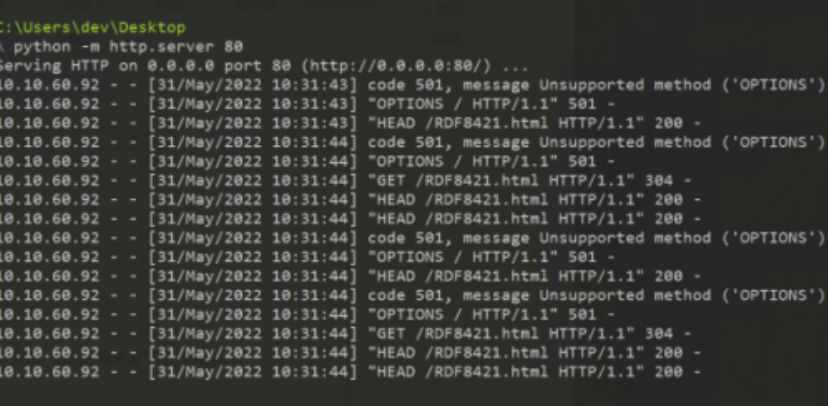

Github’da John Hammond tarafından hazırlanan PoC’yi Deniz Çetin’in emekleri ile fork’layıp çalıştırdık.

Kali shell’den screenshot almayı unutmuşuz 🙁 Aşağıdaki resmi başka yerden arakladık

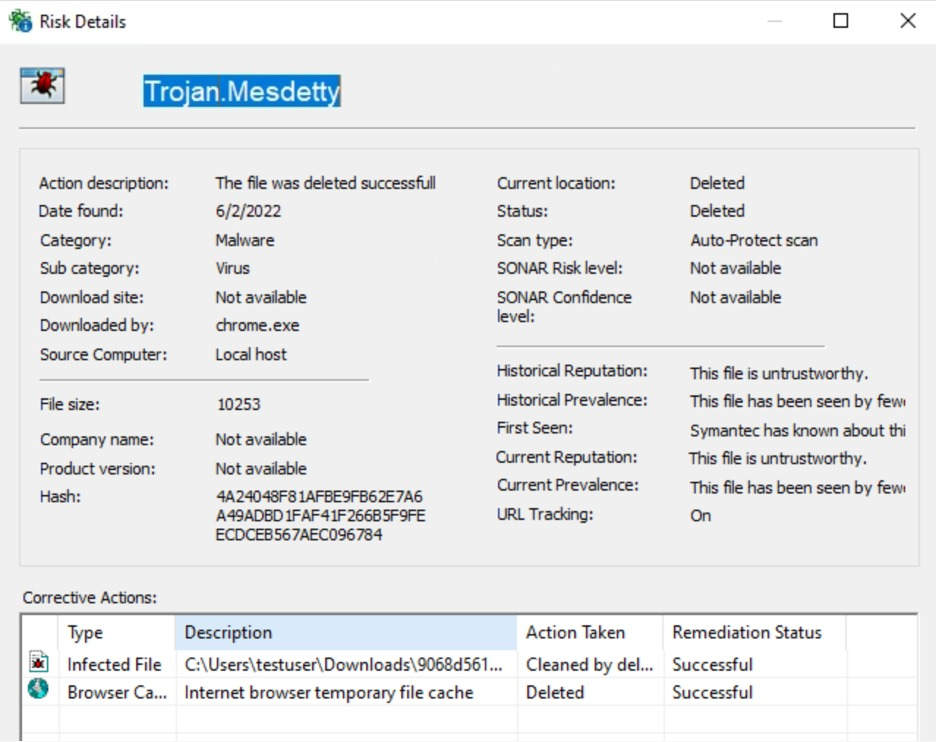

Evladımız SEP ilk önce imza’dan

Imza veritabanını sildikten sonra, IPS’den, ardından davranış tabanlı Sonar’dan kafasına kafasına vurdu.

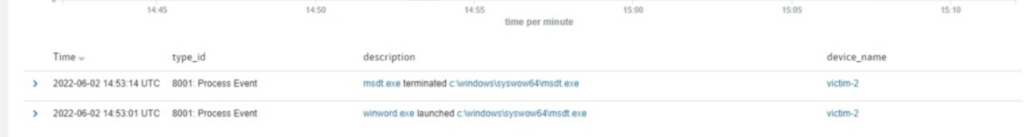

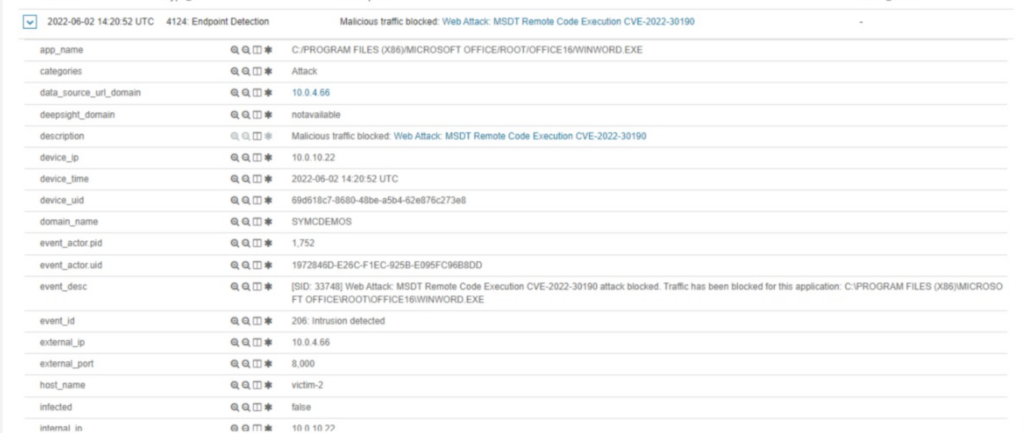

Peki ya güncellemeler gelmeden önce olduysa nasıl buluruz dedik ve tüm modülleri kapatıp, tekrar çalıştırdık ve EDR üzerinden ava çıkalım dedik.

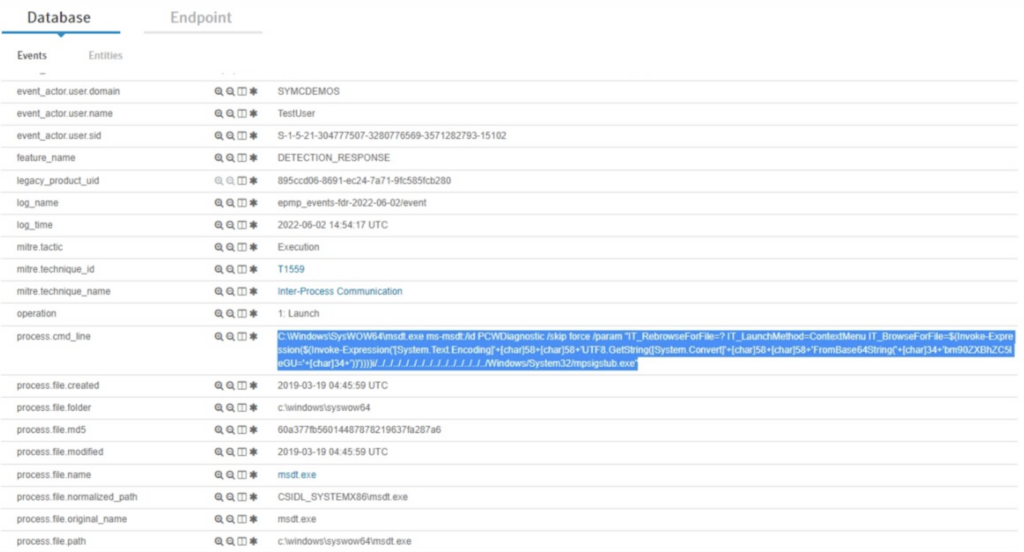

Parametrelerimiz belli, msdt.exe bizim aktörümüz, çalışırken kullanılan parametrelerimiz PCWDiagnostic, IT_RebrowseForFile , IT_BrowseForFile

Let the hunt begin

type_id:8001 AND process.file.name:msdt.exe AND process.cmd_line:PCWDiagnostic AND ( process.cmd_line:IT_RebrowseForFile OR process.cmd_line:IT_BrowseForFile )

ve sömrüyü decoded olarak 3 saniyede buluyoruz.