Mail kutumuza düşen bir maili açmadan başımıza iş geleceğini pek düşünmezdim. Sağolsunlar bunu da gördük.

Fancy Bear’in Nisan 2022’den bu yana sömürdüğü düşünülen zafiyet, Outlook notları,takvim istekleri ve görevler göndererek hedef cihazları, saldırgan tarafından kontrol edilen SMB paylaşımlarına kimlik doğrulaması yapmaya zorlayarak NTLM hashlerini çalıyor. (NTLM negotiation)

Outlook zafiyeti ile başımızı bir hayli ağrıtacak olan bu zafiyetten etkilenenleri mailbox taraması ile tespit etmek için Microsoft bir script yayınladı.

https://microsoft.github.io/CSS-Exchange/Security/CVE-2023-23397/

Bende Symantec EDR ile hızlıca kurumunuzdan dış yöne doğru yapılmış herhangi bir NTLM girişimi var mı tarama yapabilmeniz için bir hunting sorgusu paylaşıyorum.

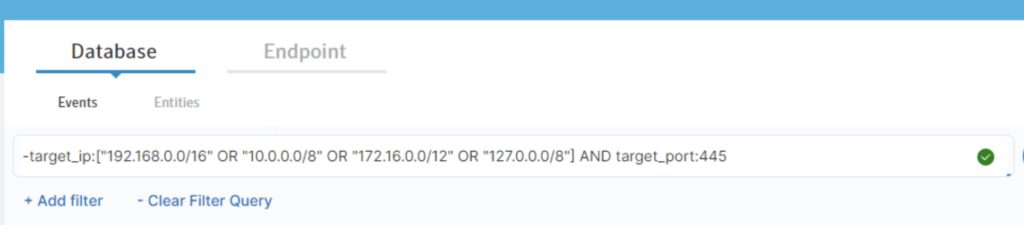

-target_ip:["192.168.0.0/16" OR "10.0.0.0/8" OR "172.16.0.0/12" OR "127.0.0.0/8"] AND target_port:445

Zorunlu iş akışlarından kaynaklı dış yöne bilginiz dahilinde bu tür istekler var ise sorgunuzdan onları çıkarmak için ek olarak -external_ip:1.1.1.1 gibi ekleyere sorgunuzu daraltabilirsiniz.

veya Outlook.exe servisini de sorguya eklemeniz mümkün. Bu sayede event aktörünün Outlook olduğu, public bir IP’ye 445 portu üzerinden yapılan istekleri görmüş oldunuz. Hem de bunu onbinlerce client’ınız olduğu networkde birkaç saniye içeriside.

Bu client’ları listeledikten sonra o clientları EDR üzerinden izole edip forensic raporu çektirmek veya daha detaylı analizler için full veya process dump’ları alarak incelemelerinize devam etmek sizin elinizde.

(-target_ip:["192.168.0.0/16" OR "10.0.0.0/8" OR "172.16.0.0/12" OR "127.0.0.0/8"] AND target_port:445)and (event_actor.file.name:outlook.exe OR event_actor.cmd_line:"content.outlook")Microsoft tarafından yayınlanan patch için saldırganın içeride bu zafiyeti sömürdüğü senaryolarda işe yaramadığı konuşuluyor.

bu durumda -target_ip leri silip iç dış tüm ip’ler için bu taramayı yapabilirsiniz.