Çoğumuzun haftasonunu hiç eden CVE-2021-44228 Log4j RCE zafiyeti hepimizi oldukça endişelendirdi. Çoğu güvenlik üreticisi gerekli imzaları yayınladı, zafiyetli sürümü kullanan yazılımlar için patch’ler veya hızlı aksiyonlar için workaround çözümler yayınlandı.

Muhstik gibi threat actorlerin bu zafiyeti kullanarak Cryptominer Botnet gibi amaçlarla kullandıkları gözlemlenmiş.

Aynı zamanda beklendiği gibi ransomware dağıtımı içinde kullanıldığı görülmeye başlanmış. (Khonsari). Önümüzdeki günler biraz zor geçecek gibi görünüyor.

https://thehackernews.com/2021/12/hackers-exploit-log4j-vulnerability-to.html

Peki zafiyet yayınlanmadan önce sistemlerinizde sömürüldü mü? Şu an böyle bir botnet ağının içerisinde olabilirsini. Çeşitli kaynaklar bazı IP ve domain adresleri yayınladı, bunları FW/Siem gibi ortamlarınızdan kontrol etmişsinizdir, peki ya farklı kaynaklar kullanıldıysa?

Gelin son kullanıcı bilgisayarlarında bu zafiyeti sömürecek aktivitler gerçekleşmiş mi bakalım?

type_id:8001 and operation:1 and ( event_actor.file.name:java.exe or event_actor.file.name:javaw.exe ) and ( event_actor.cmd_line:"marshalsec.jndi.LDAPRefServer" )

Veya cURL istekleri için bir arama yapmak isterseniz;

type_id:8001 and operation:1 and process.file.name:curl.exe and ( process.cmd_line:"jndi:ldap" or process.cmd_line:"jndi:rmi:" or process.cmd_line:"jndi:http:" or process.cmd_line:"jndi:dns:" or process.cmd_line:"lower:jndi" )

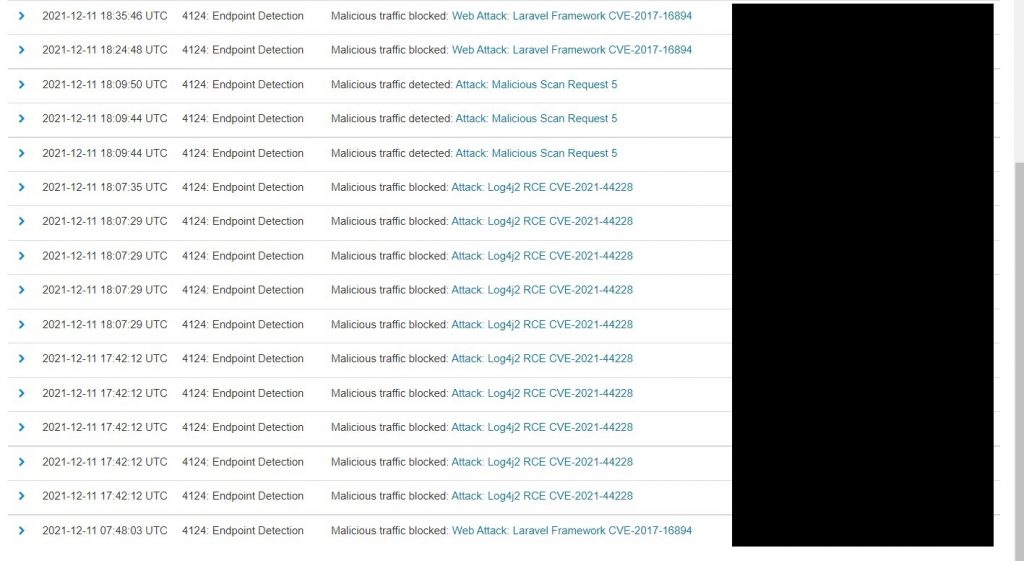

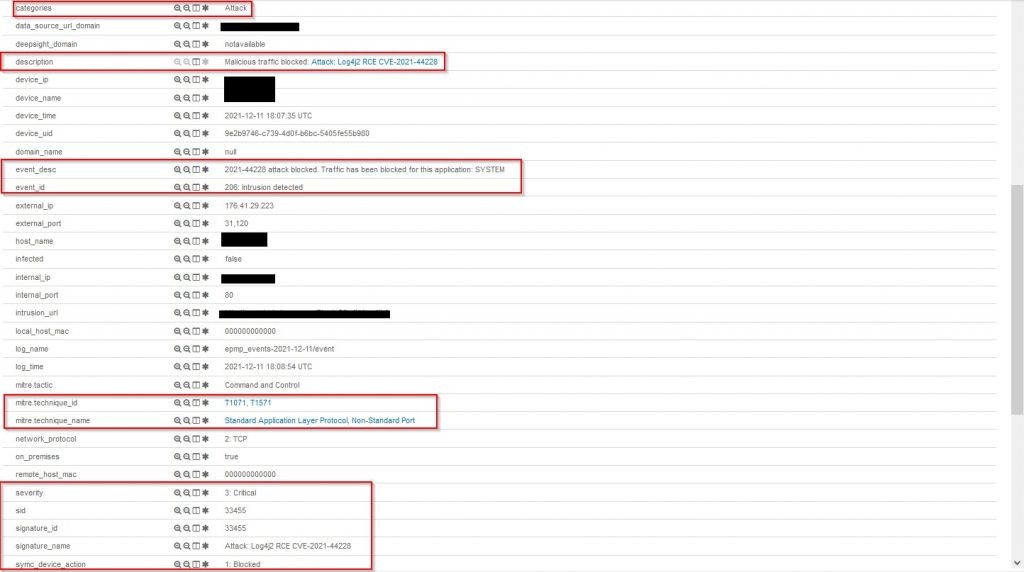

Symantec‘in ürettiği imzalara takılan bir durum olmuş mu diye bakmak isterseniz;

Network-Based

quick:"Vantage Detection" and (signature_id:33459 or signature_id:33460 or signature_id:33458 or signature_id:33455)

File-Based

quick:"Antivirus Detection" and ( threat.name:CL.Suspexec!gen106 or threat.name:CL.Suspexec!gen107 or threat.name:CL.Suspexec!gen108 or threat.name:CL.Suspexec!sr109 )

Behavior-Based

quick:"SONAR Detection" and (bash.virus_name:SONAR.Maljava!g7 or bash.virus_name:SONAR.Susplaunch!g182 or bash.virus_name:SONAR.Susplaunch!g184 or bash.virus_name:SONAR.SuspLaunch!g186 or bash.virus_name:SONAR.Ransomware!g31 or bash.virus_name:SONAR.Ransomware!g32 or bash.virus_name:SONAR.SuspBeh!gen738)

EDR Alertleri

Datacenter Security

Symantec DCS üzerinde bulundurduğu default prevention policy’leri ile sıfırıncı gün Log4j zafiyetine karşı engelleme yapabildiği görülmüştür. Tıpkı daha önce büyük ses getiren Exchange Zero Logon zafiyetinde olduğu gibi Least Privilege Access yaklaşımı ve Application Sandboxing özelliği, Virtual Patching olarak markette anlatılan temeli host IPS’e dayanan çözümlere nazaran, zafiyetin belirlenmesi, imzanın üretilmesi gibi süreçlere gerek kalmadan gerekli korumayı sunucu sistemleri üzerinde sağlamıştır.

- Prevention Politikaları, kötü amaçlı yazılımların sisteme bırakılmasını veya çalıştırılmasını önler

- Log4j’ü kullanarak sunucu iş sistemlerinden ve uygulamalardan gelen LDAP, http ve diğer trafikleri engelleme veya sınırlama yeteneği sunar

- Application Sandboxing yeteneği execution of dual use tools, credential theft, ve kritik system dosyaları ve kaynakları için sağladığı prevention policy ile zafiyetin sömürülmesini engeller.

Ek olarak Symantec çözümleri hakkında detaylı bilgilere erişmek isterseniz;

- Protection Bulletin:

https://www.broadcom.com/support/security-center/protection-bulletin#blt3e71edabe2937935_en-us - Security Advisory:

https://support.broadcom.com/security-advisory/content/security-advisories/Symantec-Security-Advisory-for-Log4j-2-CVE-2021-44228-Vulnerability/SYMSA19793 - Enterprise Blog

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/apache-log4j-zero-day - @threatintel on Twitter

- Symantec Cyber Security Brief Podcast

https://symantec-enterprise-podcasts.security.com/podcasts/symantec-cyber-security-brief-podcast

Product Alertlere üye olma:

https://knowledge.broadcom.com/external/article/179888/proactive-product-alerts-and-article-sub.html

Bilgi olarak Enterprise Blog, Protection Bulletin ve Security Advisory lere üye olup ürün updateleri ve güvenlik bültenlerini takip edebilirsiniz.