Bu yazımızda bilinen ransomwarelerin (fidye yazılımları) artık sıradanlaşmış hareketlerini sistemimizde görebilecek miyiz ona bakacağız.

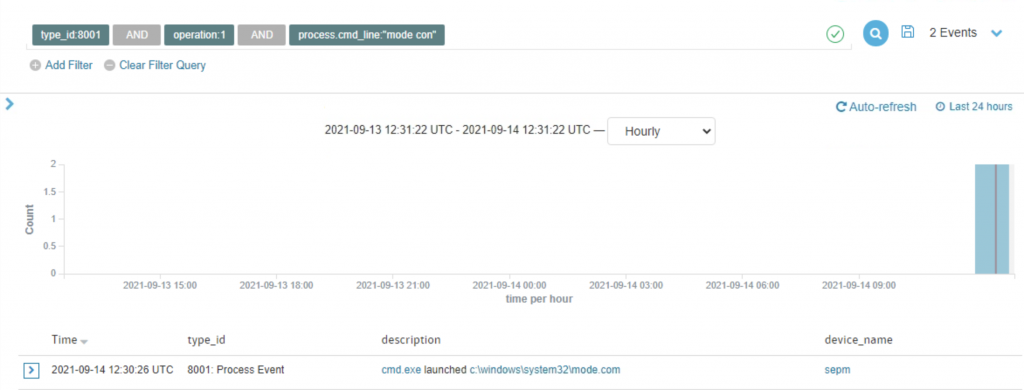

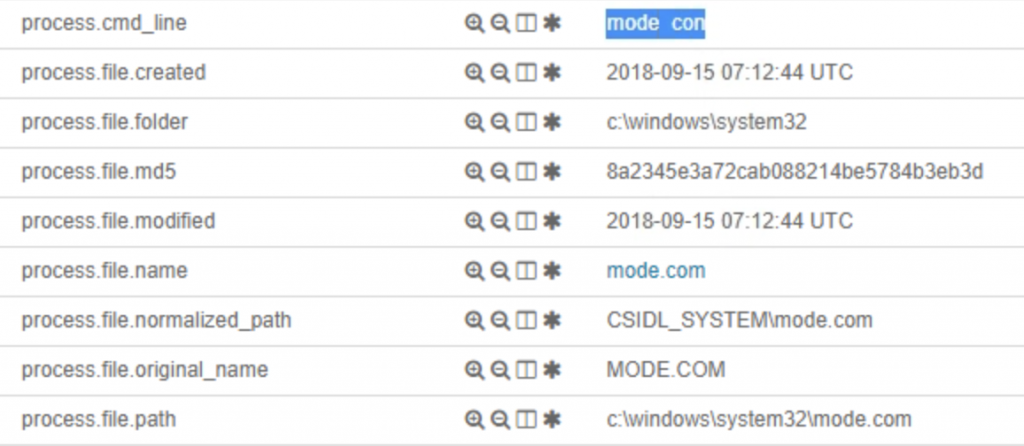

Ilk örneğimiz Crysis.Ransomware in hareketlerinden olan “Network Configuration Discovery” hareketini arayalım

type_id:8001 and operation:1 and process.cmd_line:"mode con"

DarkSideRansomware için aramalarımızı bıraktıkları Readme dosyaları ve arkaplan resimleri ile yapalım.

Bırakılan readme dosyası neredeymiş

type_id:8003 and operation:1 and file.normalized_path:*\readme.ef33442f.txt

Registry Background image taraması:

type_id:8006 and reg_value.path:"Control Panel\Desktop" and reg_value.name:WallPaper and reg_value_result.data:ef33442f.BMP

Şimdi de damadın amcası Lokibot‘dan add-auto-run taraması yapalım

type_id:8006 and operation:2 and reg_value.path:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run and reg_value.name:"DSL Host" and reg_value_result.data:PROGRAMFILES

Peki ya gençliğinde çok canlar yakan Ryuk ailesinden autorun modificationlara bakmayalım mı?

type_id:8001 and operation:1 and process.cmd_line:"bcdedit /set {default}"

veya shadowcopy silmeleri hafife mi alalım?

type_id:8001 and operation:1 and process.cmd_line:"wmic.exe shadowcopy"